对于无法直接发布或者较敏感的文章,将使用密码保护机制。YWRtaW4xMjM=

最近在更新下面的文章

https://hihopkc.github.io/categories/网络安全/渗透测试/

ZmxhZ3t5b3U=

唉 你可以找到flag吗

千万别点下面的按钮

秘密

are

不要点啦!

都叫你别点了!! 再点就过分啦!!! smart}

hihopkc

JS逆向靶场安装https://github.com/SwagXz/encrypt-labs

访问靶场

http://127.0.0.1/encrypt-labs-main/easy.php (js无混淆,用这个)

三种方法autoDecoder我们以对称加密-AES加解密为例子

可以看到,发送了一个GET请求去服务器端请求了aes_key 与 aes_iv,且是不变的

全局搜索generate,并且打断点

填入autoDecoder进行解密

加解密如下,需要在响应包那里设置null,表示为空,即不使用解密。如果不为空则就是全文本加密,这里演示请求包解密,响应包不解密

注意,一定要保存配置不然是不会生效的,文件名和后缀都没有要求

同样的,选项这里,也需要设置:

加密选项为自带算法加解密

域名选择需要加解密的网站

设置明文关键字,如果检测出有该关键字,则认为是明文,仅登录所以关键字写了password

但是填了password发现有个bug就没填了

当上面的配置保存之后,就可以在请求模块和响应模块这里看到多出来了autoDecoder选项

可以在autoDecoder这里查 ...

执行下面命令

1234sudo rm -rfv /Library/Caches/com.apple.iconservices.storesudo find /private/var/folders/ \( -name com.apple.dock.iconcache -or -name com.apple.iconservices \) -exec rm -rfv {} \;sleep 3killall Dock; killall Finder

解释其中:

com.apple.iconservices.store 是系统图标存储的缓存文件,有的时候出问题了可以尝试通过删除来进行修复

com.apple.dock.iconcache 和 com.apple.iconservices 也是系统图标缓存和图标服务的文件,有的时候 com.apple.iconservices 会过大,可以通过删除进行清理

很容易理解的是,第一行的命令中的 rm -rfv 就是简单的强制删除文件的含义。

但第二行的 /private/var/folders/ 在不同的系统版本上可能会略 ...

今天早上遇到这种情况

参考了下面的文章

https://blog.csdn.net/haduwi/article/details/119395676

1、在 sqlmap 安装目录下(/usr/share/sqlmap/)启动 sqlmap。2、看注入的目标地址是不是 https 协议,如果是可以使用sqlmap直接加上–force-ssl参数,告诉sqlmap这是https服务。或者可以在Host头后面加上:443(默认不是443)。3、ip 被封,需要开启代理,时刻切换ip,避免封ip。4、关闭 vpn5、windows 不妨使用 powershell 运行 sqlmap 试试

后面我加了-force-ssl成功解决

代理方面全局代理clash的这个全局代理,是不全的,很多工具不能走代理,所以其实很多哥哥做渗透都是裸奔,比如你的cmd就不走全局代理,你得谷歌安装了代理插件,默认也不走全局代理,甚至你得burp如果不设置上游代理,人家也不走全局代理!

小伙子,其实你一直在裸奔。。。

更多方法看下面文章:

https://blog.zgsec.cn/archives/278.html?scroll=comment-87

下面是操作记录。

这里一定要选择Global,你不开启这个,你后面会发现只有国外走代理,国内不走代理,说实话,你还是裸奔。

选择后,再完全退出clash,重新启动,因为这个更改成Global很多时候是没法立刻生效的,重启就可以。

打开proxifier,建立代理服务器为clash的监听端口。

选择代理服务器。

选择添加。

app –> 127.0.0.1:7890 –> clash –> 外网

本地 –> 不拦截,直接通信。

1"clash for windows.exe"; clash-win64.exe

然后就ok了,这样设置 ...

原理SQL注入就是供助网站上不健全的SQL拼接语句,将攻击者自己的payload拼接到原有的SQL语句中,使其在服务器上执行恶意SQL语句,使得攻击者可以对数据库进行网站运营者预料之外的增、删、改、查操作。

危害

脱库

查询隐藏数据,企业对于用户数据并不会直接删除,而是通过delete等字段去控制其是否可见,这里利用的就是这一特性

新增管理账户

甚至极端条件下还可以完成getshell,获取服务器权限。

一般挖掘1、判断是否存在注入点?id=1/1=1发现存在注入点

1、数字型2、/法可用3、存在注入点

?id=1/1=1 id=1a ?id=1 e

?id=2/1=2 id=2b ?id=2 f

数字型?id=1?id=1+0 界面不发生改变,?id=1+1 界面发生改变,并且直接界面变为id=2?id=1’ 界面发生改变,数据包的长度发生改变?id=1’ ...

画师

flag为有意义单词flag{[a-zA-Z_]}

12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656667686970717273747576777879808182838485868788899091929394959697989910010110210310410510610710810911011111211311411511611711811912012112212312412512612712812913013113213313413513613713813914014114214314414514614714814915015115215315415515615715815916016116216316416516616716816917017117217317417517617717817918018118218318418518618718818919019119219 ...

Misc猜一猜

题目描述:

你们想要的flag就在压缩包里面。

压缩包文件名 解密

解压密码为a1478520

然后修改flag.png文件头

得到

扫描二维码之后

1❀❁❀❇❀✼❀❂✿❆✿✽❁❀✿✾❂❅✿❄❂❉❀✿❂❆❀❃❀✿❂❆✿❀❁✾✻✿❁❁❀❁❂❊✻❂✿❈=

花朵解密

https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=huaduo

得到flag

1flag{rUsJyNdKhdKuS4VfO7}

要的就在这

题目描述:

你要的在这里

用010editor打开

上面那个是定积分,解出来是π

然后6是什么呢,猜测是3.1415

然后用stegpy解密

123>python steg.py misc.png -pEnter password (will not be echoed):3557736c7371495153424738633644326d352f4b5277672b36676a6d3174723144513855794a556d495a733dk:luckyone

1234535 ...

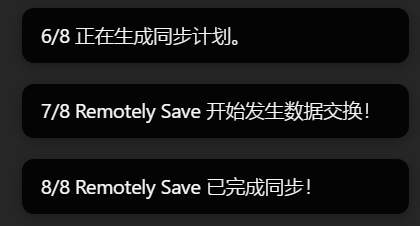

https://www.bilibili.com/read/cv25416412/

参考这篇文章

我也出现这种情况

windows电脑在C:\Windows\System32\drivers\etc

找到hosts文件添加下面这行

158.215.175.53 dav.jianguoyun.com

tips:需要用管理员编辑

后面可以不用挂代理去同步了