第二届陇剑杯WP

第二届陇剑杯WP

hihopkc啥也不会,照着别人wp捋一遍

WS

Wireshark1_1

题目内容:

被入侵主机的IP是?

直接tcp.connection.synack去筛选也只有一条数据

就可以确认被入侵的主机ip了,或者直接浏览数据包也可以发现,被入侵的主机ip是192.168.246.28

1 | flag`:`192.168.246.28 |

Wireshark1_2

题目内容:

被入侵主机的口令是?

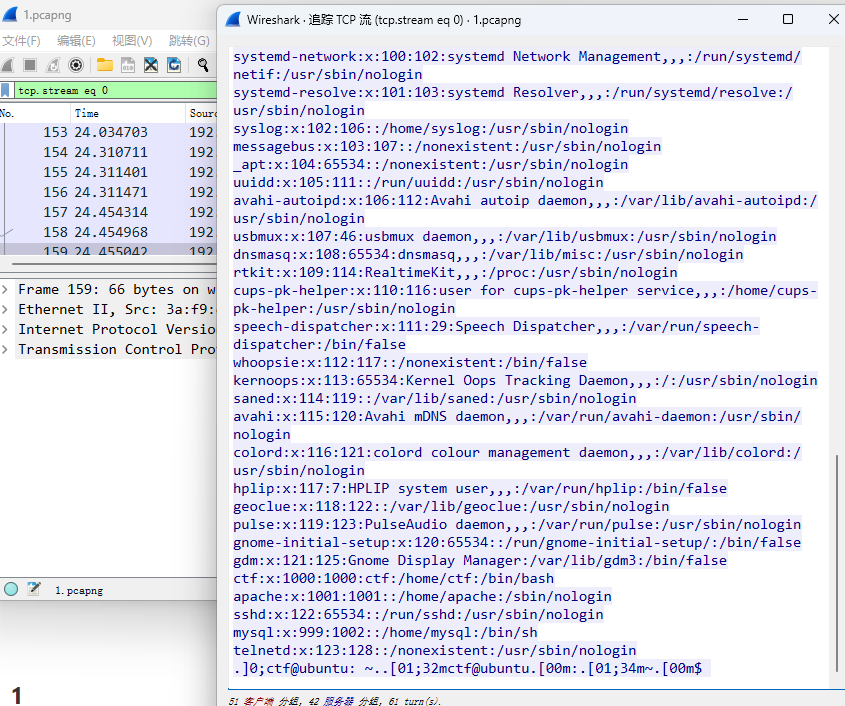

直接找到telnet的登录流量进行tcp追踪,tcp流0中就有被入侵的主机口令

1 | flag:youcannevergetthis |

Wireshark1_3

题目内容:

用户目录下第二个文件夹的名称是?

也是tcp流0,虽然有点乱码但是也可以判断出第二个文件夹的名称是Downloads

1 | flag:Downloads |

Wireshark1_4

题目内容:

/etc/passwd中倒数第二个用户的用户名是?

还是tcp流0

1 | flag:mysql |

HW

hard_web_1

题目内容:

服务器开放了哪些端口,请按照端口大小顺序提交答案,并以英文逗号隔开(如服务器开放了80 81 82 83端口,则答案为80,81,82,83)

过滤器:ip.dst == 192.168.162.188 and tcp.connection.synack

键盘按住向下,一个一个看,能看到 80, 888, 8888

1 | 80,888,8888 |

hard_web_2

题目内容:

服务器中根目录下的flag值是多少?

hard_web_3

题目内容:

该webshell的连接密码是多少?

EW

经典HTTP流量包,直接文件->导出对象->HTTP将文件全部导出

ez_web_1

题目内容:

服务器自带的后门文件名是什么?(含文件后缀)

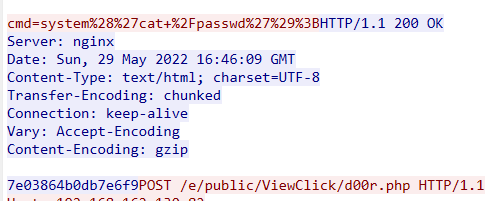

一开始以为就直接是d00r.php但可惜并不是,也就是说d00r.php是后续生成的,所以我们只需要简单的构造一下条件就可以找到自带的后门文件

使用语句``

就可以发现除了d00r.php出现在uri中,还有一条POST请求,也存在d00r.php

发现d00r.php是由ViewMore.php生成的

1 | flag: ViewMore.php |

ez_web_2

题目内容:

服务器的内网IP是多少?

选中d00r.php的POST请求流量追踪http就可以找到

1 | flag:192.168.101.132 |

ez_web_3

题目内容:

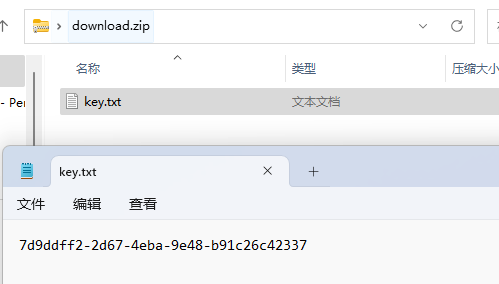

攻击者往服务器中写入的key是什么?

还是上一题的http流,直接拖到最下面可以看到写入了一个文件

但是直接将内容进行base64-decode会发现解码出来还是乱码,将解码后的内容保存到文件当中,将这个文件放入winhex里面分析会发现这是一个zip文件,而且这个zip文件还是被加密的,而密码也可以在http流中找到

1 | flag:7d9ddff2-2d67-4eba-9e48-b91c26c42337 |