ISCTF2023WP

ISCTF2023WP

hihopkcMISC

你说爱我?尊嘟假嘟

总共三种状态「你说爱我」「尊嘟」「假嘟」,考虑是 Ook!。至于那个对应哪个,情况不多,稍微试一下就知道了(其实不论是什么字符,Ook! 第一行都是 Ook.,所以「你说爱我」对应 Ook. 很容易知道)

你说爱我->Ook.

尊嘟->Ook!

假嘟->Ook?

不过替换完之后会有些没对齐,用脚本弄一下

1 | import re |

https://ctf.bugku.com/tool/brainfuck

https://www.splitbrain.org/services/ook

解密得到

ild3l4pXejwPcCwJsPAOq7sJczdRdTsJcCEUsP1Z

ISCTF{9832h-s92hw-23u7w-2j8s0}

小蓝鲨的秘密

小蓝鲨把自己的秘密藏起来了,你能发现小蓝鲨的秘密吗?

发现是伪加密

flag.txt

1 | 可爱的小蓝鲨不知道这个字符串是什么,强大的你,你能告诉小蓝鲨吗? |

图片

看到15CTF2023

http://www.esjson.com/aesEncrypt.html

ISCTF{2832-3910-232-3742-7320}

杰伦可是流量明星

解压后得到的mp3查看二进制头,发现文件头为RAR头

修改后缀打开并解压缩

得到login.pacpng

直接筛选http协议,搜到flag,url解码

flag{wddhr836459_83}

easy_zip

简单的爆破密码

蓝鲨的福利

改文件头

Ez_misc

ppt是个好东西呐

M13c_!ps2s23

这是密码

解压flag.zip出来后有一张图片

用010editor看看

flag{5e093f8a-6b8c-4fa5-b9f7-0ae3b6b0da56}

spalshes

奇奇怪怪的数字,换个思路试试看

1 | 1,2.75,1,1,2.5,1,1,2.25,1,1,1.75,1,1,2,1,1,3,1,1.5,3,1,2,3,1,2,2.75,1,2,2.5,1,2,2.25,1,2,2,1,2,1.75,1,2,1.5,1,1,2.25,1,1.5,2.25,1,1,1.5,1,1.5,1.5,1, |

base64加密,解密后的数字看不懂。。

爆破下压缩包,得到密码

ISCTF{8374-su23-9s7e-237s-js65-55sg}

小猫

小猫会把flag藏在哪里呢

首先binwalk分离出来一张图片,发现没啥东西,然后尝试对第一张照片进行lsb隐写查看

然后在BGR处发现一个新图片,删掉前边的32fd后打开图片

1 | key = [['富强','自由' ,'爱国'],['民主', '平等' ,'敬业'] ,['文明','公正','诚信'],['和谐','法治','友善']] |

1 | 公正公正公正诚信文明公正民主公正法治法治诚信民主公正民主公正和谐公正民主和谐民主和谐敬业和谐平等公正公正公正自由和谐和谐公正自由和谐富强公正公正和谐文明和谐和谐和谐敬业和谐文明和谐平等和谐自由和谐爱国公正自由和谐富强和谐文明和谐敬业和谐法治和谐公正和谐法治公正自由公正文明公正公正和谐法治和谐公正和谐公正法治友善法治 |

http://anhao.tlrkl.top/hxjzg.html

flag{aca195fd3d0f2392548d029767dbf766}

PNG的基本食用

part2 lsb

part3看尾部

两个拼接一起就是

ISCTF{png-is-so-ez-for-you}

镜流

法一:

带密码,不是伪加密,压缩方法为Store,加密算法为ZipCrypto,考虑明文攻击,图片为png图片,使用png文件头进行攻击

关于bkcrack的用法,-C是某个压缩包文件,-c 是该压缩包文件里的要攻击的已知部分明文的文件,-p 是已知明文(至少要12字节),-o是偏移量,文件头,所以是0

1 | .\bkcrack -C .\timu.zip -c 1new.png -p .\png_header -o 0 |

得到hint.txt

1 | 把图片缩小10倍 |

1 | from PIL import Image |

然后lsb发现图片

1 | zsteg -E b1,rgb,lsb,xy a.png >b.png |

ISCTF{JINGLIU_IS_SO_COOL}

MCSOG-猫猫

ps:娱乐题,需加ISCTF比赛交流群,猫猫是关键词回复不是命令回显

hint:猫猫说的话带有一大段意义不明的东西,试试在linux下用vim看看?

这里有零宽字符

https://www.mzy0.com/ctftools/zerowidth1/

ISCTF{[o]F0oO.LliI_Bu_D4Ng_r3N}

一心不可二用

小辉边敲代码边玩游戏,敲了两行代码就报错了,真的比彬彬还逊!

hint:远在天边,近在眼前

文件后缀改为.zip

右键查找文件,按照修改时间排序,除了三个签名文件外,很容易发现有一个flag.zip

/res/drawable目录下找到flag.zip

谷歌这个备注得到报错类型为SyntaxError,作为解压码打开文件

flag{Err0R_is_no7_ex1ste9}

小白小黑

小白说:zo23n,小黑说:f5s7e

hint:描述里面是不是有英语?

看数据长度为256\*256就知道是画图,然后生成二维码,写个脚本 如下:

1 | from PIL import Image |

ISCTF{4ac3a670-3ae5-4c2f-8cf2-0ee92d20ba3c}

方法二:

猜测白色为:zero one 2 3 nine

黑色为:four 5 six 7 eight

01239替换为空格

stream

一名不知好歹的黑阔攻击了你的数据库,找到他干了什么!

导出http对象

根据盲注的数据,当圈出来的那一部分数据变化了,证明就是注入确定的数据,可以依次判断出确定的数据的ASCII码如下

1 | 73 83 67 84 70 123 48 111 112 115 33 45 89 48 117 45 70 49 110 100 45 84 104 51 45 83 51 99 114 101 116 45 102 108 97 103 33 33 33 125 |

ISCTF{0ops!-Y0u-F1nd-Th3-S3cret-flag!!!}

ezUSB

张万森,下雪了

我可以和你一起回家看雪吗?

爆破密码dic.txt

得到密码

blueSHARK666

flag.txt

tip.txt一段非常长的数据

将他base64解码,一共解了十六次,发现第十七次的时候不行

词频分析一下

发现类似密钥的ISCTFZ023,再观察flag.txt文件中有一些不可见信息,结合题目意思,猜测存在snow隐写

https://blog.csdn.net/qq_53079406/article/details/123810053

ISCTF{34da-a87s-sk87-s384-3982-398233}

EZcrc

hint: https://www.xuezimu.com.cn/info/26zimu.php

sudopy

小蓝鲨:什么年代了还在用传统cat flag?

ssh -p <端口号> <用户名>@<服务器地址>

登录凭证ctf:ctf

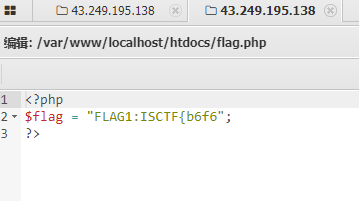

1 | ssh -p 20174 ctf@43.249.195.138 |

看看本地有什么东西

1 | sudo -l # 列出用户权限或检查某个特定命令 |

发现特定命令是使用python3运行web.py文件

web.py的文件权限允许我们读,我们看看里面写了什么内容

1 | import webbrowser |

简单看一下,会发现没有用,我们换一下思路,看看能不能重新编辑web.py文件

1 | vim web.py |

把里面的内容修改为

1 | import os |

Beyond Hex, Meet Heptadecimal

我:给我来个自创的古典密码编码类型的题目

chatGPT:明白了,你想要一个编码题目,但它应该有一些非传统的编码方式。让我给你设计一个类似的题目。

你获得了一段看起来像是十六进制的字符串,但解码后得到的内容并不是预期的文本。你需要深入挖掘,并发现隐藏在其背后的秘密!

这是什么抽象题目,谁会做

1 | table = "0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ" |

ISCTF{so_ez_flag_for_uuu}

status

发现有个可执行还有s权限的checkgenshin文件,还有flag

我们先执行checkgenshin看看,会回显出什么

这一个回显,再结合题目status,可以想到是查看ssh服务的状态

我们先执行命令,验证一下是不是

1 | service ssh status |

这时候就能想到一种提权方法,环境变量,命令劫持

想都想到这了,我们试试

1 | cd /tmp |

Wonderful New World

WEB

圣杯战争!!!

1 |

|

where_is_the_flag

flag一分为3,散落在各处

直接🐜🗡

ISCTF{b6f6

ff21-95f8-

第三个呢,可以看到这里有一个脚本

4045-93ae-9c4478367cff}

或者

1 | 1=system("env") |

env

显示系统中已存在的环境变量

绕进你的心里

1 | import requests |

Crypto

夹里夹气

1 | 嘤嘤?嘤嘤? 嘤嘤?嘤嘤?嘤嘤? 嘤嘤嘤嘤嘤?嘤嘤嘤嘤嘤? 嘤嘤嘤 嘤嘤?嘤嘤?嘤嘤嘤嘤嘤? 嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤?嘤嘤嘤嘤嘤嘤 嘤嘤?嘤嘤?嘤嘤?嘤嘤? 嘤嘤?嘤嘤?嘤嘤? 嘤嘤嘤嘤嘤?嘤嘤?嘤嘤? 嘤嘤嘤嘤嘤?嘤嘤? 嘤嘤?嘤嘤?嘤嘤?嘤嘤? 嘤嘤?嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤?嘤嘤嘤 嘤嘤?嘤嘤?嘤嘤? 嘤嘤?嘤嘤?嘤嘤嘤嘤嘤? 嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤嘤 嘤嘤?嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤?嘤嘤嘤 嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤嘤 嘤嘤嘤嘤嘤?嘤嘤? 嘤嘤嘤嘤嘤? 嘤嘤?嘤嘤?嘤嘤嘤嘤嘤? 嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤嘤 嘤嘤?嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤?嘤嘤嘤 嘤嘤嘤嘤嘤?嘤嘤? 嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤嘤 嘤嘤嘤嘤嘤? 嘤嘤?嘤嘤?嘤嘤嘤嘤嘤? 嘤嘤?嘤嘤嘤嘤嘤嘤嘤嘤嘤 嘤嘤嘤嘤嘤?嘤嘤? 嘤嘤嘤嘤嘤嘤 嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤嘤?嘤嘤嘤 |

1 | .. ... -.-. - ..-. ----.-- .... ... -... -.. .... ..--.- ... ..-. .--- ..--.- .--- -.. -. ..-. .--- ..--.- -.. .--- -. ..-. .--- -.. -- -----.-s |

嘤嘤嘤替换为-

嘤嘤?替换为.

ISCTF{HSBDH_SFJ_JDNFJ_DJNFJDM}

easy_rsa

1 | 你知道RSA的计算过程吗? |

经典的一道rsa

1 | import gmpy2 |

b’ISCTF{c64c27ea-fed1-4e46-929f-2b1f36884b9f}’

rsa_d

1 | 你知道RSA的计算过程吗? |

1 | import gmpy2 |